Francisco Bautista, Director Corporativo LATAM

Desde nuestro blog corporativo Francisco Bautista, Director Corporativo LATAM, nos transmite algunos puntos sobre el trabajo que estamos realizando en LATAM.

Estrategia

La estrategia inicial de Entelgy en Latinoamérica se establece bajo el análisis de 3 dimensiones:

Desde nuestro blog corporativo Francisco Bautista, Director Corporativo LATAM, nos transmite algunos puntos sobre el trabajo que estamos realizando en LATAM.

Estrategia

La estrategia inicial de Entelgy en Latinoamérica se establece bajo el análisis de 3 dimensiones:

- la situación del mercado de TI del país (proyección de crecimiento y márgenes medios de mercado superiores a España),

- por la necesidad de acompañar a empresas españolas en su expansión internacional dando servicios locales en cada país, aunque ya estábamos participando en proyectos internacionales con ellos, y

- la situación sociopolítica y económica del país.

Go For IT!!!

Entelgy en EMC Forum 2012

Como partners de EMC2 participamos en

En este evento anual de EMC, celebrado el pasado jueves 18 de octubre en Madrid, se reunieron unos 1.500 profesionales de IT entre clientes finales y partners: Directores, CIOs, CTOs, CEOs y personal de departamento de sistemas. Como partners de EMC2 contamos con una zona de exposición que los asistentes visitaron durante las pausas. En nuestro puesto de información, atendido por profesionales de Entelgy, los visitantes dispusieron de información comercial de nuestra compañía y sus áreas de especialización, en concreto sobre nuestra propuesta Data Center 3.0 y su catálogo, como respuesta ágil y flexible a la doble demanda de negocio, desde el punto de vista de los sistemas de información y del modo de gestionarlos.

Compartimos espacio en el stand general de Magirus, nuestro distribuidor, junto a Nextret, IT Global, Promovisa, Abast, Base 10 y Amaranto.

Este importante evento mostró cómo la computación en la nube puede transformar las TI suministrando la

En nuestro puesto de información, atendido por profesionales de Entelgy, los visitantes dispusieron de información comercial de nuestra compañía y sus áreas de especialización, en concreto sobre nuestra propuesta Data Center 3.0 y su catálogo, como respuesta ágil y flexible a la doble demanda de negocio, desde el punto de vista de los sistemas de información y del modo de gestionarlos.

Compartimos espacio en el stand general de Magirus, nuestro distribuidor, junto a Nextret, IT Global, Promovisa, Abast, Base 10 y Amaranto.

Este importante evento mostró cómo la computación en la nube puede transformar las TI suministrando la  máxima eficacia posible, reduciendo drásticamente los costes de hardware y simplificando el aprovisionamiento y la migración de aplicaciones.

Supuso asimismo una oportunidad única de conocer los últimos productos y servicios de socios y especialistas de EMC2, contactar con la comunidad de EMC y descubrir cómo llevar a las TI de una organización a un nuevo nivel.

Nuestra Alianza con EMC2

Entelgy Ibai es partner del fabricante EMC2. El nivel de acuerdo conseguido “Affiliate” nos permite ofrecer a nuestros clientes las herramientas de EMC: sistemas, productos de software, servicios y soluciones, para poner en funcionamiento una infraestructura de información integral y segura para su negocio.

Otras noticias de interés:

Data Center 3.0, el viaje de Entelgy hacia la revolución tecnológica

máxima eficacia posible, reduciendo drásticamente los costes de hardware y simplificando el aprovisionamiento y la migración de aplicaciones.

Supuso asimismo una oportunidad única de conocer los últimos productos y servicios de socios y especialistas de EMC2, contactar con la comunidad de EMC y descubrir cómo llevar a las TI de una organización a un nuevo nivel.

Nuestra Alianza con EMC2

Entelgy Ibai es partner del fabricante EMC2. El nivel de acuerdo conseguido “Affiliate” nos permite ofrecer a nuestros clientes las herramientas de EMC: sistemas, productos de software, servicios y soluciones, para poner en funcionamiento una infraestructura de información integral y segura para su negocio.

Otras noticias de interés:

Data Center 3.0, el viaje de Entelgy hacia la revolución tecnológicaInnoTec patrocinador de No cON Name

La seguridad como un activo

Por tercer año consecutivo CosmoCaixa Barcelona acogerá la 9ª edición de uno de los congresos de seguridad informática y hacking más emblemático de España y de referencia en el sur de Europa, el No cON Name.

InnoTec, empresa especializada en seguridad de la información de Entelgy, no podía faltar a este importante evento que se celebrará los próximos 31 de Octubre, 1 y 2 de Noviembre.

Atendiendo a la necesidad de ratificar la actualización y difusión del conocimiento, así como seguir apostando por uno de los grandes activos de la empresa, su seguridad, InnoTec patrocinará la novena edición del congreso “No cON Name 2012” junto a otros grandes del sector, tanto público como privado: CCN-CERT (Capacidad de Respuesta ante Incidentes del Centro Criptológico Nacional), Internet Security Auditors, Innevis, If-security, Chapter de Barcelona de ISACA, el Grupo de Delitos Telemáticos de la Guardia Civil y otras organizaciones no lucrativas.

Juan Garrido, especialista de seguridad de InnoTec, participará en varias de las sesiones. Juan (Silverhack) es consultor especializado en análisis forense y test de intrusión, y lleva trabajando en proyectos de seguridad desde hace más de 8 años.

Talleres formativos

El 31 de octubre Juan impartirá una formación dedicada al “Análisis de Malware para administradores de sistemas”. Toda la información sobre la formación en la propia Web del evento , y en el programa en pdf .

Las Conferencias se desarrollarán en las jornadas de los días 1 y 2 de Noviembre de 2012 en las que Juan participará en las siguientes ponencias:

acogerá la 9ª edición de uno de los congresos de seguridad informática y hacking más emblemático de España y de referencia en el sur de Europa, el No cON Name.

InnoTec, empresa especializada en seguridad de la información de Entelgy, no podía faltar a este importante evento que se celebrará los próximos 31 de Octubre, 1 y 2 de Noviembre.

Atendiendo a la necesidad de ratificar la actualización y difusión del conocimiento, así como seguir apostando por uno de los grandes activos de la empresa, su seguridad, InnoTec patrocinará la novena edición del congreso “No cON Name 2012” junto a otros grandes del sector, tanto público como privado: CCN-CERT (Capacidad de Respuesta ante Incidentes del Centro Criptológico Nacional), Internet Security Auditors, Innevis, If-security, Chapter de Barcelona de ISACA, el Grupo de Delitos Telemáticos de la Guardia Civil y otras organizaciones no lucrativas.

Juan Garrido, especialista de seguridad de InnoTec, participará en varias de las sesiones. Juan (Silverhack) es consultor especializado en análisis forense y test de intrusión, y lleva trabajando en proyectos de seguridad desde hace más de 8 años.

Talleres formativos

El 31 de octubre Juan impartirá una formación dedicada al “Análisis de Malware para administradores de sistemas”. Toda la información sobre la formación en la propia Web del evento , y en el programa en pdf .

Las Conferencias se desarrollarán en las jornadas de los días 1 y 2 de Noviembre de 2012 en las que Juan participará en las siguientes ponencias:

Ponencia Triana. Análisis de Malware... Sin Malware. Se presentará al público TRIANA (Threat Intelligent Analysis), una herramienta para analizar Malware usando para ello fuentes anónimas como el HASH derivado de un fichero. Una fotografía completa de cómo de conocido es ese Malware junto con su reporte, en poco menos de 3 minutos.

Ponencia Triana. Análisis de Malware... Sin Malware. Se presentará al público TRIANA (Threat Intelligent Analysis), una herramienta para analizar Malware usando para ello fuentes anónimas como el HASH derivado de un fichero. Una fotografía completa de cómo de conocido es ese Malware junto con su reporte, en poco menos de 3 minutos.

- Ponencia Data exfiltration, The Ninja Way. Esta sesión promete resultar muy divertida y entretenida,

ya que hablará de cómo un usuario se las puede ingeniar para robar datos de una organización sin ser descubierto. Desde el escándalo de Wikileaks, las empresas y corporaciones se han puesto manos a la obra para dejar claro que si alguien quiere robar información desde dentro de la organización, lo van a tener muy crudo. En este tipo de situaciones límite, un ninja puede adoptar medidas "extremas"...

ya que hablará de cómo un usuario se las puede ingeniar para robar datos de una organización sin ser descubierto. Desde el escándalo de Wikileaks, las empresas y corporaciones se han puesto manos a la obra para dejar claro que si alguien quiere robar información desde dentro de la organización, lo van a tener muy crudo. En este tipo de situaciones límite, un ninja puede adoptar medidas "extremas"...

6 entradas para concierto benéfico

Sólo para profesionales Entelgy

Entelgy sortea 6 entradas para un Concierto en Madrid.

Nuestro cliente Wolters Kluwer nos ha comunicado esta iniciativa solidaria a la que nos sumamos:

Concierto participativo interpretado por empleados de Wolters Kluwer y la ORCAM

Concierto participativo interpretado por empleados de Wolters Kluwer y la ORCAM

Auditorio Nacional de Música de Madrid, Sala Sinfónica. Sábado 10 de noviembre de 2012, 22:30 horas. Requiem de Fauré, Pavane de Fauré, Selección de El Amor Brujo de Falla.

Profesionales de WK y AENOR, acompañados por músicos profesionales y escolanías (Coro de Niños de la Sierra de Madrid y Coro Infantil «Harmonía Pueri»), ofrecerán un concierto benéfico a favor de la la Fundación Balia, ONG que lucha por combatir la exclusión social de jóvenes y niños en barrios de Madrid.

En Entelgy hemos adquirido ya 3 entradas dobles que queremos sortear entre todos los profesionales del grupo que estén interesados en asistir.

3 entradas dobles te están esperando

Para participar, envíanos un correo a This email address is being protected from spambots. You need JavaScript enabled to view it. indicándonos tu nombre, apellidos, empresa del grupo y número de empleado antes del martes 6 de noviembre. Entre todos los participantes haremos un sorteo aleatorio el miércoles 7 y 3 agraciados dispondrán de 2 entradas cada uno para poder asistir a esta cita. Si además alguno estuviera interesado en adquirir directamente localidades, puede hacerlo en www.entradasinaem.es (seleccionar «Sala Sinfónica» y después «Concierto participativo»). También pueden comprarse en el teléfono 902 22 49 49 ó en el propio auditorio. Este mismo concierto se repite también en Valladolid el 24 de noviembre a las 19:00 en la Sala Sinfónica del Auditorio Miguel Delibes. El link es el siguiente: http://shop.secutix.com/CCMD/1/display/SelectionPage?product_id=320220096&perf_id=320141621). Lo que nos cuenta WKE sobre esta iniciativaUn año más seguimos contagiando sonrisas. Hasta 200 empleados de distintos coros y empresas se subirán en noviembre al escenario para colaborar de forma altruista con la Fundación Balia. La cita será doble: por un lado en la Sala Sinfónica del Auditorio Nacional de Música (Madrid, día 10 de noviembre de 2012, 22:30 h.); por otro en el Auditorio de Valladolid del Centro Cultural Miguel Delibes (día 24 de noviembre, 19:00 h.). La Fundación Wolters Kluwer España, junto con la Madrid Sinfonietta Orchestra y el Coro de la Universidad de Valladolid, está organizando dos conciertos benéficos en los que parte de la masa coral serán empleados de Wolters Kluwer y AENOR, acompañados por músicos profesionales y escolanías (Coro de Niños de la Sierra de Madrid y Coro Infantil «Harmonía Pueri»). En 2009 organizamos un concierto solidario participativo en el Auditorio Nacional.La OrquestaSinfónicadela Comunidadde Madrid, dirigida por José Ramón Encinar, se encargó de poner calidad. El entusiasmo lo puso un coro formado por 160 empleados que jamás se habían plantado ante una partitura… ni ante dos mil espectadores. Aquello fue tan especial que el Coro de Empleados se ha mantenido y sigue dando conciertos benéficos, ahora ya bajo la dirección artística del maestro que desde el principio tuvo fe en la idea: Marcos Castán, un magnífico preparador de coros que además es intérprete, compositor y, sobre todo, un excelente pedagogo musical. Una experiencia gratificante como aquella no podíamos guardárnosla. Por eso invitamos a otros a unirse, juntar voces, y preparar un gran concierto bajo las órdenes de Marcos Castán, acompañados del coro de la Universidad de Valladolid, uno de los más renombrados de su ámbito en el panorama nacional, y la Madrid Sinfonietta Orchestra (MSO), dirigida por Manuel Tévar y que integra 55 jóvenes músicos que trabajan repertorios desde la exigencia. Notas sobre el programa El eje principal de ambos conciertos será el Requiem de Fauré, junto con la Pavane del mismo autor, complementados con otra parte instrumental (selección de El Amor Brujo, de Falla), configurando un programa que combina duende y rigor, apto para todos los oídos. Réquiem en Re menor compuesto por Gabriel Fauré, es quizá una de las más hermosas piezas escritas para coro y orquesta en el Romanticismo, donde la temática luctuosa no impide una emotividad serena. El propio autor lo manifestó así: «Se dice que mi Requiem no expresa el miedo a la muerte, y hay quien lo considera un arrullo. […] He querido escapar del pensamiento habitual: después de tantos años acompañando servicios fúnebres al órgano, quise escribir algo diferente».

¿Qué hacemos en SOA?

Miguel Ángel Villacañas, Director de Tecnología de Entelgy, nos cuenta sobre SOA

Miguel Ángel, ¿qué hacéis en SOA?

En el área de SOA-BPM-RIA, nos ocupamos de ofrecer soluciones que ayuden a nuestros clientes a la industrialización de la fabricación del SW.

¿Qué es SOA?

SOA son las siglas de Arquitectura Orientada a Servicios. Es el marco que proporciona soluciones de integración de aplicaciones, a través de servicios desarrollados bajo estándares internacionales, y que pueden ser reutilizados y combinados para adaptarse a los cambios del negocio.

¿Quiénes sois? ¿Dónde estáis?

El equipo lo formamos 25 consultores. La mayoría de nosotros estamos gran parte de nuestro tiempo en las oficinas de nuestros clientes, trabajando directamente con ellos en implantar soluciones SOA / BPM / RIA en sus sistemas de información. A mí también me podéis encontrar en nuestra oficina central de Madrid, en la calle Orense.

Tenemos perfiles muy técnicos y certificados en middleware de Oracle (principalmente). Hemos desarrollado metodologías centradas en la integración de aplicaciones (como eServices), el análisis y automatización de proyectos (eProcess) o herramientas para generación rápida de aplicaciones compuestas multicanal (como eBuilder).

Llevamos desde el origen de Entelgy desarrollando SOA, 9 años ya. Me enorgullece ver que nuestra área de especialización ha dado frutos muy importantes para la compañía y que va a seguir aportando soluciones innovadoras y diferenciadoras. Tenemos una oferta puntera.

¿A qué te refieres con una oferta puntera?

Entre las distintas aportaciones que realizamos se encuentra la integración de aplicaciones y servicios, por medio de la definición de API únicas o globales en la empresa, la captura / optimización y automatización de procesos en la compañía, el desarrollo de aplicaciones multicanal (web, dispositivos móviles, TV), la definición de la estrategia de evolución hacia arquitecturas de alta productividad combinando SOA + BPM + RIA (lo que se denomina en el mercado como gobierno SOA) y la implantación de la infraestructura necesaria, con el mantenimiento asociado de las máquinas, bases de datos y middleware de soporte de dicha industrialización del SW.

¿Qué nos diferencia a Entelgy?

En este sentido hemos desarrollado un conjunto de metodologías, plataforma de generación de aplicaciones y sistemas de interactividad, que nos posicionan como una empresa muy diferencial en los planteamientos comerciales que tratamos con nuestros clientes.

¿Podemos decir entonces que nuestra oferta en SOA es innovadora?

Sí y mucho. De hecho hemos conseguido varias distinciones en este sentido.

Dentro del Plan Nacional de Investigación Científica Desarrollo e Innovación Tecnológica, y en la parte dedicada al fomento de la investigación técnica, tenemos varios reconocimientos de que nuestros proyectos cumplen y se adecuan a los objetivos referentes al Programa Nacional de Tecnologías Informáticas.

Por ejemplo, y por destacar algunos de los más recientes:

Miguel Ángel, ¿qué hacéis en SOA?

En el área de SOA-BPM-RIA, nos ocupamos de ofrecer soluciones que ayuden a nuestros clientes a la industrialización de la fabricación del SW.

¿Qué es SOA?

SOA son las siglas de Arquitectura Orientada a Servicios. Es el marco que proporciona soluciones de integración de aplicaciones, a través de servicios desarrollados bajo estándares internacionales, y que pueden ser reutilizados y combinados para adaptarse a los cambios del negocio.

¿Quiénes sois? ¿Dónde estáis?

El equipo lo formamos 25 consultores. La mayoría de nosotros estamos gran parte de nuestro tiempo en las oficinas de nuestros clientes, trabajando directamente con ellos en implantar soluciones SOA / BPM / RIA en sus sistemas de información. A mí también me podéis encontrar en nuestra oficina central de Madrid, en la calle Orense.

Tenemos perfiles muy técnicos y certificados en middleware de Oracle (principalmente). Hemos desarrollado metodologías centradas en la integración de aplicaciones (como eServices), el análisis y automatización de proyectos (eProcess) o herramientas para generación rápida de aplicaciones compuestas multicanal (como eBuilder).

Llevamos desde el origen de Entelgy desarrollando SOA, 9 años ya. Me enorgullece ver que nuestra área de especialización ha dado frutos muy importantes para la compañía y que va a seguir aportando soluciones innovadoras y diferenciadoras. Tenemos una oferta puntera.

¿A qué te refieres con una oferta puntera?

Entre las distintas aportaciones que realizamos se encuentra la integración de aplicaciones y servicios, por medio de la definición de API únicas o globales en la empresa, la captura / optimización y automatización de procesos en la compañía, el desarrollo de aplicaciones multicanal (web, dispositivos móviles, TV), la definición de la estrategia de evolución hacia arquitecturas de alta productividad combinando SOA + BPM + RIA (lo que se denomina en el mercado como gobierno SOA) y la implantación de la infraestructura necesaria, con el mantenimiento asociado de las máquinas, bases de datos y middleware de soporte de dicha industrialización del SW.

¿Qué nos diferencia a Entelgy?

En este sentido hemos desarrollado un conjunto de metodologías, plataforma de generación de aplicaciones y sistemas de interactividad, que nos posicionan como una empresa muy diferencial en los planteamientos comerciales que tratamos con nuestros clientes.

¿Podemos decir entonces que nuestra oferta en SOA es innovadora?

Sí y mucho. De hecho hemos conseguido varias distinciones en este sentido.

Dentro del Plan Nacional de Investigación Científica Desarrollo e Innovación Tecnológica, y en la parte dedicada al fomento de la investigación técnica, tenemos varios reconocimientos de que nuestros proyectos cumplen y se adecuan a los objetivos referentes al Programa Nacional de Tecnologías Informáticas.

Por ejemplo, y por destacar algunos de los más recientes:

- OpenGlax, una plataforma y arquitectura de desarrollo, basada en tecnologías RIA - BPM – SOA, que permite potenciar la generación de nuevos productos y/o procesos en el mercado, aumentando la productividad de las empresas y mejorando de su competitividad.

- NET SOA, una Red Social Profesional especializada en SOA-BPM que permite el intercambio de conocimiento y experiencias

- Neoplatform, framework desarrollado por Entelgy como arquitectura corporativa para el desarrollo de proyectos en un entorno orientado a servicios SOA.

¡Muchas gracias Miguel Ángel!

Ampliación del II Concurso de Felicitaciones de Navidad

¡Abrimos también el concurso a SOBRINOS de empleados!

Si tienes hijos y/o sobrinos en estas edades, ¡anímales a participar!

¿Qué es lo que hay que hacer? Un DIBUJO O TRABAJO de elaboración manual (no digital, tamaño máximo DinA4) y enviarnos la propuesta a This email address is being protected from spambots. You need JavaScript enabled to view it..

Los premios son:

- 3 cheques regalos de 150€ (uno para cada tramo de edad).

- Otro cheque regalo más de 100€ por el mensaje de felicitación.

Para dar algo más de tiempo, ampliamos el plazo hasta el jueves 15 de noviembre a las 14:00 horas.

Tienes toda la información detallada en las Bases Concurso Felicitaciones Navideñas 2012.

Descarga aquí el Formulario de inscripción imprescindible para la participación

¡Buena Suerte y a crear!

Entelgy Mobility

Tras la implantación del proyecto de la Intranet Social Corporativa de Gonvarri, este nuevo proyecto de movilidad nos posiciona definitivamente como el proveedor tecnológico de referencia del Área de Comunicación y Márketing del grupo Gonvarri y Gestamp Renovables.

Partiendo de la buena reputación de Entelgy, por la entrega final del proyecto de la Intranet Social Corporativa, se ha realizado un extenso trabajo de asesoramiento consultivo en tecnologías de movilidad magníficamente liderado por los profesionales de Entelgy. Se han propuesto a Gonvarri distintos escenarios.

Principales características:

Tras la implantación del proyecto de la Intranet Social Corporativa de Gonvarri, este nuevo proyecto de movilidad nos posiciona definitivamente como el proveedor tecnológico de referencia del Área de Comunicación y Márketing del grupo Gonvarri y Gestamp Renovables.

Partiendo de la buena reputación de Entelgy, por la entrega final del proyecto de la Intranet Social Corporativa, se ha realizado un extenso trabajo de asesoramiento consultivo en tecnologías de movilidad magníficamente liderado por los profesionales de Entelgy. Se han propuesto a Gonvarri distintos escenarios.

Principales características:

- Desarrollos nativos basado en iOS (Iphone/Ipad), cubrimos todas las plataformas y versiones de sistema operativo.

- Presencia de marca y canal de divulgación en el market de Apple para Gonvarri.

- Utilidad pública a proveedores y clientes

- Acceso privado a su Intranet

- Funcionalidades de gestión de agenda, contactos, permitiendo el intercambio de mensajería y llamadas.

- Solución de GPS y localización de plantas e infraestructuras del grupo. Mapas y rutas de cómo llegar. Basado en Google Maps y en Apple Maps (innovación).

- Integración con los canales de divulgación, comunicación y redes sociales del grupo.

Propone diferentes soluciones para entornos de movilidad, tanto aquellos con orientación a resolver el despliegue y consumo de recursos en multiplataforma, como aquellos desarrollos bajo sistemas nativos.

Otras noticias relacionadas:

Proyecto Intranet Corporativa de Gonvarri / Gestamp Renewables

Propone diferentes soluciones para entornos de movilidad, tanto aquellos con orientación a resolver el despliegue y consumo de recursos en multiplataforma, como aquellos desarrollos bajo sistemas nativos.

Otras noticias relacionadas:

Proyecto Intranet Corporativa de Gonvarri / Gestamp RenewablesConocimiento Interconectado

Y es que el nivel de conocimiento de una organización determina su habilidad para analizar las situaciones del mercado en el que se encuentra, solucionar problemas, tomar decisiones y seguir aprendiendo.

Consciente de estas necesidades, el área de Consultoría y Formación de Entelgy apostó por utilizar la tecnología TT Knowledge Force (TTKF) y TT Guide para complementar su portfolio de servicios y soluciones tanto dentro de España como en sus oficinas en Latinoamérica.

Según Alfredo Zurdo, Director de Consultoría y Formación de Entelgy, “el acuerdo al que hemos llegado con TTS aúna el modelo organizacional, el modelo pedagógico y el modelo tecnológico”.

Por su parte, Max Meinke, Director General de Team Training Solutions, añade que “tanto TTKF como TT Guide aportan grandes beneficios a la organización que los implante, destacando la facilidad de creación de contenidos, la rápida transferencia de contenidos y el sencillo uso del conocimiento”.

TTKF es una tecnología que apuesta por la transferencia del conocimiento en la organización y logra que Entelgy disponga de una producción de los contenidos formativos, documentación y simulaciones de gran calidad en muy poco tiempo, a la vez que se asegura un mantenimiento ágil ante nuevas versiones y cambios en el objeto de aprendizaje.

Con este software no solo se consigue acelerar la transferencia del conocimiento en proyectos tecnológicos complejos, sino que se ofrece la ayuda inmediata para usuarios de un sistema en producción que permite ahorros de más de un 40% en tiempo y recursos de soporte durante la post-producción.

Gracias a la tecnología TT Guide, otra de las soluciones de TTS que ofrece Entelgy, se apoya al usuario final ante los despliegues de software y cambios de versiones regulares del software utilizado, guiándole directamente a la meta, sin necesidad de memorizar todos los pasos intermedios.

Y es que el nivel de conocimiento de una organización determina su habilidad para analizar las situaciones del mercado en el que se encuentra, solucionar problemas, tomar decisiones y seguir aprendiendo.

Consciente de estas necesidades, el área de Consultoría y Formación de Entelgy apostó por utilizar la tecnología TT Knowledge Force (TTKF) y TT Guide para complementar su portfolio de servicios y soluciones tanto dentro de España como en sus oficinas en Latinoamérica.

Según Alfredo Zurdo, Director de Consultoría y Formación de Entelgy, “el acuerdo al que hemos llegado con TTS aúna el modelo organizacional, el modelo pedagógico y el modelo tecnológico”.

Por su parte, Max Meinke, Director General de Team Training Solutions, añade que “tanto TTKF como TT Guide aportan grandes beneficios a la organización que los implante, destacando la facilidad de creación de contenidos, la rápida transferencia de contenidos y el sencillo uso del conocimiento”.

TTKF es una tecnología que apuesta por la transferencia del conocimiento en la organización y logra que Entelgy disponga de una producción de los contenidos formativos, documentación y simulaciones de gran calidad en muy poco tiempo, a la vez que se asegura un mantenimiento ágil ante nuevas versiones y cambios en el objeto de aprendizaje.

Con este software no solo se consigue acelerar la transferencia del conocimiento en proyectos tecnológicos complejos, sino que se ofrece la ayuda inmediata para usuarios de un sistema en producción que permite ahorros de más de un 40% en tiempo y recursos de soporte durante la post-producción.

Gracias a la tecnología TT Guide, otra de las soluciones de TTS que ofrece Entelgy, se apoya al usuario final ante los despliegues de software y cambios de versiones regulares del software utilizado, guiándole directamente a la meta, sin necesidad de memorizar todos los pasos intermedios.

Otras noticias de relacionadas:

Entelgy nombra a Pedro Gala Director de Negocio Sector Media

Tras su incorporación, hemos tenido la oportunidad de charlar con Pedro.

Más Innovación: VisualEvents ya está disponible en Euskera

Con el objetivo de proporcionar soluciones integrales a los clientes, VisualMente sigue innovando y realizando mejoras en su plataforma de negocio virtual VisualEvents.

Con el objetivo de proporcionar soluciones integrales a los clientes, VisualMente sigue innovando y realizando mejoras en su plataforma de negocio virtual VisualEvents.

VisualEvents ya está disponible también en Euskera, lo que permitirá a sus clientes ampliar el alcance de sus acciones de marketing y comunicación, así como contar con un entorno virtual cada vez más completo y usable.

VisualMente continúa profundizando en la característica multi-idioma de la plataforma de negocios virtual, que pronto contará con la implementación de nuevos idiomas para comodidad del usuario final.

Otras noticias relacionadas:

More...

Entrevistamos hoy en nuestro blog a Raúl Caballero, Gerente del Área Especializada de servicios de CAU y Soporte Técnico.

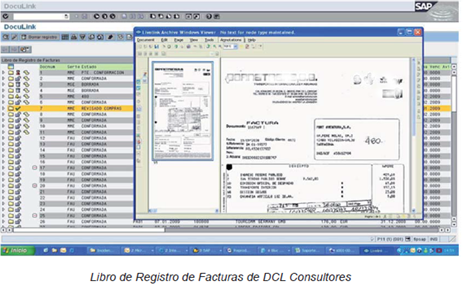

PortAventura, nuevo caso de éxito

PortAventura automatiza los procesos de CxP con Esker DeliveryWare y el Libro de Registro de Facturas de DCL Consultores

Debido al gran volumen de facturas de proveedores recibidas anualmente (aproximadamente 35.000 documentos), PortAventura necesitaba una solución de automatización de facturas, que se integrara perfectamente con la plataforma tecnológica SAP existente y que causara el mínimo impacto.

Debido al gran volumen de facturas de proveedores recibidas anualmente (aproximadamente 35.000 documentos), PortAventura necesitaba una solución de automatización de facturas, que se integrara perfectamente con la plataforma tecnológica SAP existente y que causara el mínimo impacto.

Para dar respuesta a estos objetivos, DCL Consultores ofreció una solución integrada de software de digitalización y archivado masivo de documentos: la Herramienta de OCR y plataforma de comunicación Esker DeliveryWare integrada a SAP Document Access by OpenText, utilizando el Libro de Registro de Facturas de DCL Consultores (LRF).

Para dar respuesta a estos objetivos, DCL Consultores ofreció una solución integrada de software de digitalización y archivado masivo de documentos: la Herramienta de OCR y plataforma de comunicación Esker DeliveryWare integrada a SAP Document Access by OpenText, utilizando el Libro de Registro de Facturas de DCL Consultores (LRF).

Los beneficios obtenidos con este proyecto de DCL Consultores, motor de aceleración de los procesos de Cuentas por Pagar, son los siguientes:

-

Eliminación del papel.

-

Reducción drástica de la carga de trabajo. Máxima simplificación de las intervenciones humanas necesarias durante la digitalización electrónica y contabilización de las facturas y documentos adjuntos.

-

Reducción de costes en la gestión de documentos.

-

Centralización de la información.

-

Eliminación de la entrada de datos manual.

-

Información estadística

Actualmente en PortAventura todas las facturas recibidas pasan por el proceso estándar definido de digitalización, reconocimiento de datos vía OCR, contabilización y aprobación Web.

Puedes ampliar la información en el siguiente enlace: Caso de Exito PortAventura

PortAventura es uno de los parques temáticos más grandes de Europa. Fue inaugurado en 1995 con cinco zonas temáticas: Mediterránea, Polynesia, China, México y Far West y se transformó en pocos años en un complejo turístico con una variada oferta para el descanso vacacional.

PortAventura es uno de los parques temáticos más grandes de Europa. Fue inaugurado en 1995 con cinco zonas temáticas: Mediterránea, Polynesia, China, México y Far West y se transformó en pocos años en un complejo turístico con una variada oferta para el descanso vacacional.

Avance: Finalistas Concurso Felicitaciones

Una vez cerrado el proceso de votaciones, ya tenemos los trabajos que más han gustado para cada tramo de edad.

Ahora, y como ya indicamos en las Bases del Concurso, ha comenzado la fase 2, donde el jurado corporativo seleccionará un ganador de entre los tres trabajos más votados por cada categoría (en la primera categoría tenemos cuatro finalistas debido a un empate en las votaciones).

Puedes verlos de nuevo aquí, y comprobar si tu hijo/sobrino está entre ellos y si han sido alguna de tus felicitaciones favoritas.

El jurado corporativo elegirá también la frase de felicitación finalista. Recordamos los premios:- 3 cheques regalos de 150€ (uno para cada tramo de edad).

- Otro cheque regalo más de 100€ por el mensaje de felicitación.

No te pierdas la próxima noticia en el blog con la elección final

¡GRACIAS A TODOS POR VUESTRA COLABORACIÓN!

Para ver todos los trabajos presentados al concurso pincha en el siguiente enlace

“Hoy el valor está en la capacidad de cambio”

Entrevista a Ángel Echevarría en Newsbook

El portal informático Newsbook, ha publicado un amplio reportaje sobre Entelgy a través de un encuentro en primera persona con nuestro Director General Corporativo, Ángel Echevarría.

Ángel ha mantenido una amplia entrevista con este medio sobre Entelgy y su trayectoria desde su fundación hace 9 años, analizando las claves de nuestro éxito y cómo hemos multiplicado por 6 nuestra cifra de negocio, hemos logrado la confianza de 300 clientes y la integración laboral de 1.600 profesionales.

Destacamos en nuestro blog algunas de sus declaraciones:

El portal informático Newsbook, ha publicado un amplio reportaje sobre Entelgy a través de un encuentro en primera persona con nuestro Director General Corporativo, Ángel Echevarría.

Ángel ha mantenido una amplia entrevista con este medio sobre Entelgy y su trayectoria desde su fundación hace 9 años, analizando las claves de nuestro éxito y cómo hemos multiplicado por 6 nuestra cifra de negocio, hemos logrado la confianza de 300 clientes y la integración laboral de 1.600 profesionales.

Destacamos en nuestro blog algunas de sus declaraciones:

- Lo que marca la diferencia de Entelgy es nuestro concepto de valor:

“En Entelgy queremos aportar valor a nuestros clientes mediante la automatización y la tecnología. Además, aportar conocimiento a los profesionales internos y externos, gestionando el cambio. Hoy el valor está en la capacidad de cambio”

- La clave para que, a pesar de que estamos atravesando una profunda crisis, Entelgy haya mantenido una línea ascendente:

“Cuando la crisis aprieta, la solución pasa necesariamente por impulsar la innovación. Cada vez más ubicua, la innovación no sólo debe focalizarse en el Offering, sino que debe incidir en todos los terrenos de la empresa, involucrando progresivamente al conjunto del talento colectivo existente. Su desarrollo será extraordinariamente clave para el futuro”.

“Asimismo, la internacionalización que estamos llevando a cabo es clave para el futuro, hoy día una fórmula necesaria para crecer y garantizar la sostenibilidad en el largo plazo”.

En este reportaje, se puede conocer además una visión rápida de cómo se estructura la compañía y cuáles son sus líneas de negocio, qué sectores tienen mayor presencia entre sus clientes, su red de partners, así como su presencia internacional en la actualidad. Pincha en el enlace para leer la Entrevista en Newsbook a Angel Echevarria.